Page 49 - NowN_company 365 보안 서비스 제안서(IDC용)

P. 49

IV. 기타

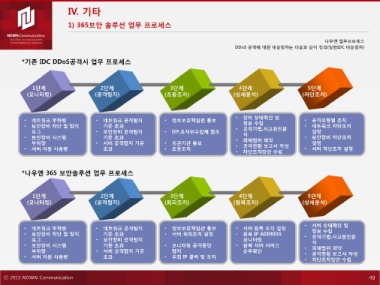

1) 365보안 솔루션 업무 프로세스

나우엔 업무프로세스

DDoS 공격에 대한 대응절차는 다음과 같이 정의(일반IDC 대응절차)

*기존 IDC DDoS공격시 업무 프로세스

1단계 2단계 3단계 4단계 5단계

(모니터링) (공격탐지) (초동조치) (상세분석) (차단조치)

• 네트워크 부하량 • 네트워크 공격탐지 • 정보보호책임관 통보 • 장비 상태확인 및 • 공격유형별 조치

정보 수집

• 보안장비 차단 및 탐지 기준 초과 • 공격기법,사고원인분 • 네트워크 차단조치

로그 • 보안장비 공격탐지 • ISP,유지보수업체 협조 석 설정

• 보안장비 시스템 기준 초과 피해범위 파악 • 보안장비 차단조치

부하량 • 서버 공격탐지 기준 • 유관기관 통보 • 설정

• 서버 자원 사용량 초과 • 초동조치 • 공격현황 보고서 작성 • 서버 차단조치 설정

• 차단조치방안 수립

*나우엔 365 보안솔루션 업무 프로세스

1단계 2단계 3단계 4단계 5단계

(모니터링) (공격탐지) (회피조치) (원복조치) (상세분석)

• 네트워크 부하량 • 네트워크 공격탐지 • 정보보호책임관 통보 • 서버 원복 조치 설정 • 서버 상태확인 및

정보 수집

• 보안장비 차단 및 탐지 기준 초과 • 서버 회피조치 설정 • 원복 IP ADDRESS • 공격기법,사고원인분

로그 • 보안장비 공격탐지 모니터링 석

• 보안장비 시스템 기준 초과 • 모니터링 공격중단 • 원복 서버 서비스 • 피해범위 파악

부하량 • 서버 공격탐지 기준 탐지 유무확인 공격현황 보고서 작성

• 서버 자원 사용량 초과 • 우회 IP 클릭 및 조치 •

• 차단조치방안 수립

Ⓒ 2013 NOWN Communication 49